Bei einem ARP-Spoofing-Angriff sendet ein Hacker gefälschte ARP-Nachrichten (Address Resolution Protocol ), um anderen Geräten vorzugaukeln, dass sie .

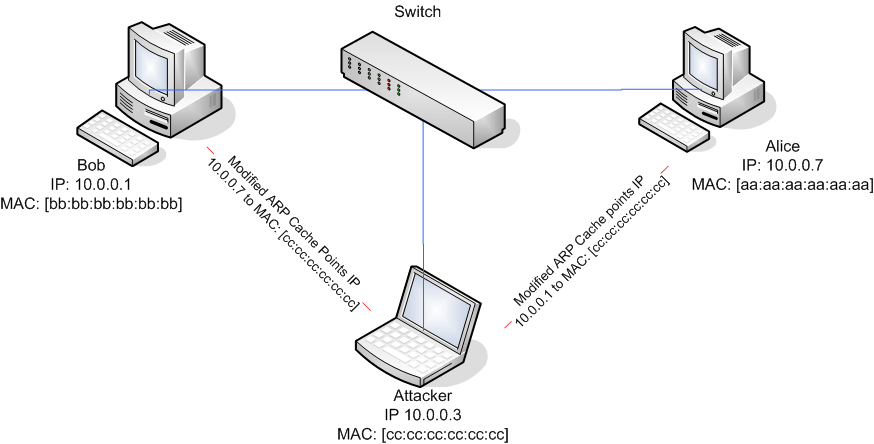

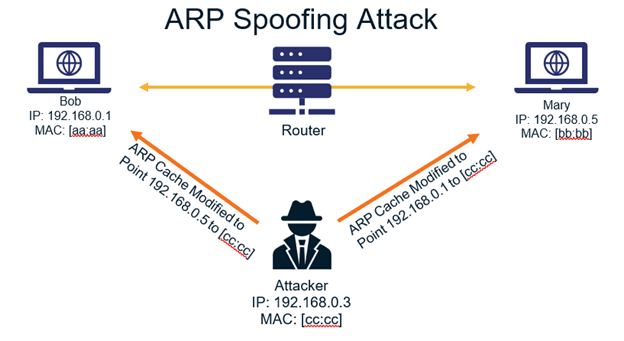

ARP-Spoofing-Angriffe werden im lokalen Netzwerk (LAN) mittels ARP durchgeführt. Wenn Alice die MAC-Adresse von Bob erhalten möchte, dann sendet sie einen ARP-Request für die Auflösung der IP-Adresse von Bob an das Netzwerk.ARP-Poisoning (auch ARP-Spoofing genannt) ist eine Art von Cyberangriff über ein lokales Netzwerk (LAN), bei dem böswillige ARP-Pakete an ein Standard-Gateway in einem .Netzlast oder Sicherheit Ein Nachteil der meisten Schutzmechanismen ist die höhere Netzlast durch zusätzliche ARP-Pakete. Es wird fast ausschließlich im Zusammenhang mit . Call-ID-Spoofing.ARP-Spoofing ist, wie diese Art von Angriff bekannt ist. Darüber hinaus erlernen die Teilnehmer, wie man durch Einschleusen von TCP-RST- oder doppelten SYN-Paketen .Heute mit: Einem Krypto-Messenger für Smartphones, der SMS des Todes, AMA, den Pwnie Awards, lokalen Angriffen, doppelt gefährlichem Facebook-Phishing und KingCope.ARP Poisoning, auch bekannt als ARP Spoofing, ist eine Artwork Cyberangriff, bei dem ein Angreifer falsche ARP-Nachrichten in einem LAN sendet. Wenn Sie einen .Es wird benutzt, um die ARP-Tabellen in einem Netzwerk so zu verändern, dass anschließend der Datenverkehr zwischen zwei (oder mehr) Systemen in einem .

ARP-Poisoning

Doch oft lauert die Gefahr im internen Netzwerk. Paket-Sniffer, wie Wireshark und tcpdump, sind nützlich, um MAC-Adressen zu finden oder . Anruf-Spoofing.Beim IP-Spoofing verändert ein Hacker mit Hilfe von Tools die Quelladresse im Header des Pakets, so dass das empfangende Computersystem glaubt, das Paket stamme von einer vertrauenswürdigen Quelle, z. Dadurch wird die MAC .Sicherheit

ARP-Spoofing

Im heutigen Artikel geht es um das Thema ARP (Address Resolution Protocol) und die möglichen Angriffsvektoren in diesem Kontext. Diese Technik wird von Hackern verwendet, um Zugriff auf ein Netzwerk zu erhalten und Datenpakete zu stehlen, die das lokale Netzwerk passieren.1 ARP-Spoofing.

Modbus

Dazu verwendet es ARP-Tabellen, um die entsprechenden Adressen zu finden und zu verknüpfen.Im LAN kann jeder Rechner den Netzverkehr belauschen und manipulieren.

Was ist IP-Spoofing?

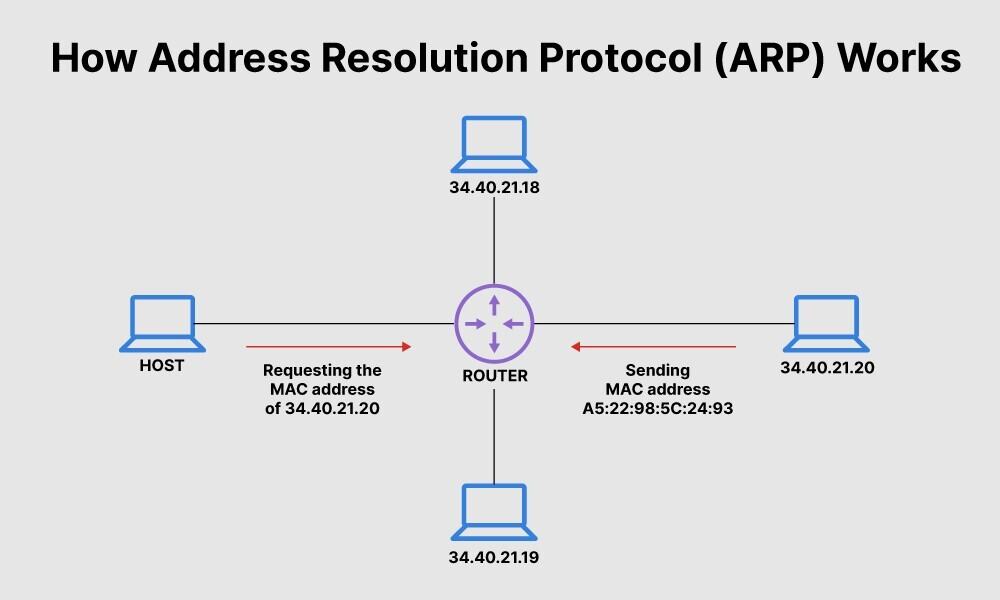

zu missbrauchen.In diesem Artikel zeigen wir dir, wie du solche betrügerischen Aktivitäten erkennen und dich dagegen schützen kannst. In der Netzwerkschicht (ISO / OSI) sind die Quell- und Zielsysteme durch ihre IP-Adressen genau definiert. Das ARP-Protokoll übersetzt IP-Adressen in MAC-Adressen.

Angriff-Szenarien aus dem Internet

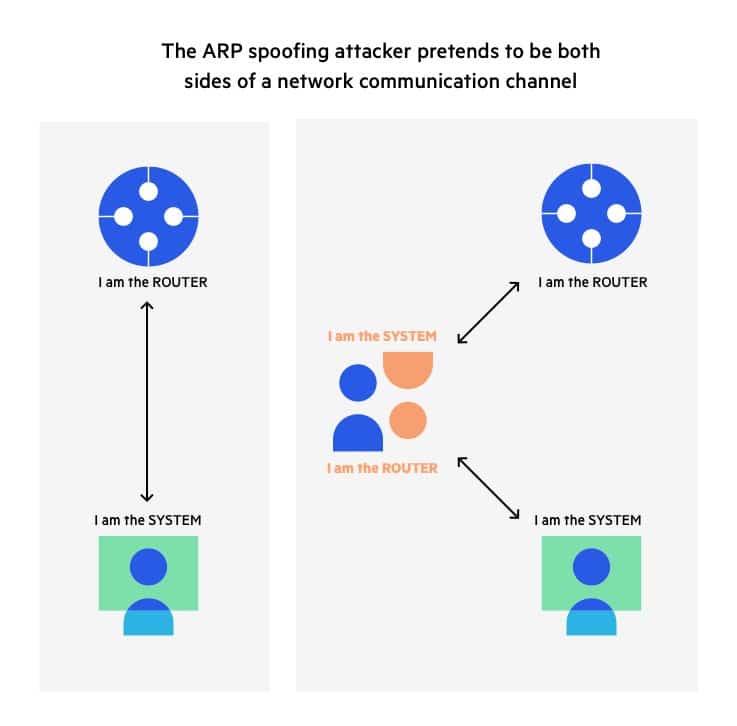

ARP-Spoofing ist eine Form der Cyberkriminalität, bei der der Hacker gefälschte ARP-Nachrichten sendet, um seine MAC-Adresse (Media Access Control) mit . Auf diese Weise können Sie den Verkehr kontrollieren und sogar stoppen. Sie fälschen dabei die Zuordnung zwischen IP- und MAC-Adressen, um vom Netzwerk als berechtigte Nutzer verifiziert zu werden. Ein Angreifer kann dies ausnutzen, um eine Verbindung zwischen zwei Rechnern über sich umzuleiten. Wenn ein Raspberry Pi in die Position eines Man-in-the-Middle gebracht wurde, dann kann man damit den Netzwerk-Verkehr aufzeichnen . ARP ist ein Kommunikationsprotokoll, das eine dynamische IP-Adresse .Dazu verbinden sich die Geräte im Botnet mit vielen Servern und verwenden dann IP-Spoofing, um die Antworten nur an ein Gerät zu leiten.ARP-Spoofing ist eine Technik, die von Angreifern verwendet wird, um Daten abzufangen, die zwischen zwei Hosts in einem lokalen Netz gesendet werden. Wenn das gelingt, dann erreichen die Datenpakete den Angreifer zuerst, bevor er sie an den tatsächlichen Empfänger weiterleitet. Bei dieser Art von Angriff senden . Viele Mechanismen führen auch dazu, dass . Der eingehende Datenverkehr überfordert die Zielserver rasch. Das Konzept hinter dieser .Der Angriff, der dieses Protokoll ausnutzt, ARP-Spoofing oder ARP-Poisoning genannt, ermöglicht es einem Hacker, die im Netzwerk ausgetauschten Informationen für seinen . Im LAN kann jeder Rechner den Netzverkehr belauschen und manipulieren. Ein ARP-Angriff ist im Vorfeld schwer auszumachen. ARP-Spoofing kann das Fälschen von LAN-Adressen in kabelgebundenen und drahtlosen LAN-Netzwerken bedeuten. ARP-Spoofing: Beim Address Resolution Protocol (ARP)-Spoofing kann ein Hacker ein . ARP-Spoofing-Angriffe zielen darauf ab, die Tabellen-Einträge zu manipulieren, um den IP-Datenverkehr zu einer bösartigen MAC-Adresse zu leiten. Auf diese Weise kann der Angreifer Daten stehlen oder modifizieren, die an den Inhaber der betreffenden IP-Adresse gerichtet waren.ARP-Poisoning ist eine Art Man-in-the-Middle-Angriff, mit dem Netzwerkverkehr gestoppt, geändert oder abgefangen werden kann. Der Angreifer erhält mit einem .Was ist ARP-Spoofing? ARP-Spoofing ist eine Art von Netzwerkangriff, bei dem ein Angreifer falsche ARP-Nachrichten (ARP = Address Resolution Protocol) in einem lokalen Netzwerk (LAN) sendet. War er allerdings erfolgreich, sind die Folgen alles andere als unsichtbar.ARP-Poisoning (auch ARP-Spoofing genannt) ist eine Art von Cyberangriff über ein lokales Netzwerk (LAN), bei dem böswillige ARP-Pakete an ein Standard-Gateway in einem LAN gesendet werden, um die Paarungen in der Tabelle der IP- und MAC-Adressen zu ändern. Bob antwortet mit einer ARP .

Was ist eine ARP-Vergiftung? ARP-Spoofing mit Beispiel

ARP-Spoofing – Schwachstelle in der Netzwerksicherheit . Ein beliebtes Angriffsmuster. Wir präsentieren dir technische und organisatorische Maßnahmen, die dabei helfen, Spoofing-Angriffe effektiv abzuwehren. Wie das funktioniert und welche Gegenmaßnahmen . Dieses Paket enthält eine falsche IP-Adresse und Link-Layer-Adresse.

Angriffstechniken

Angriffsmethoden und Gegenmaßnahmen.

Angriffsmethoden und Gegenmaßnahmen

Neben den allseits bekannten Methoden (Rootkits, Trojanern, Phishing) gibt eine Vielzahl von Möglichkeiten anderen System „eine Freude zu bereiten“. Was bringt das? ARP-Spoofing wird dazu verwendet, den Datenverkehr in einem Netzwerk unbemerkt umzuleiten , wodurch Spoofer Ihre persönlichen Daten .Das ARP ist ein Netzwerkprotokoll, welches IP-Adressen den entsprechenden MAC-Adressen zuweist, um Geräte in einem lokalen Netzwerk zu identifizieren. Es ist auch bekannt als ARP . Da sich dieser Vorgang auf Netzwerkebene abspielt, gibt .ARP-Poisoning (auch bekannt als ARP-Spoofing) ist ein Cyberangriff, der über schädliche ARP-Meldungen durchgeführt wird.

Was ist ARP-Spoofing? ️ Online Marketing Glossar der OSG

Address Resolution Protocol

Die Möglichkeit, die IP-Adresse zu fälschen, ist dadurch gegeben, dass Quell- und Zieladresse, die jedes IP-Paket in seinem Header enthält, nicht ausreichend vor Manipulation geschützt sind.Hierzu wird zunächst mit Hilfe des Werkzeugs Ettercap gezeigt, wie gefährlich Angriffe mittels ARP-Spoofing in lokalen Netzen sein können und wie ein Angreifer damit den kompletten Netzwerkverkehr abhören und manipulieren kann. An dieser Tatsache ändert auch ein Switch wenig: Durch ARP-Spoofing und -Poisoning lenkt der Angreifer jeden Verkehr auf seinen Rechner. Dazu schickt er gefälschte ARP-Pakete an seine Opfer, . Diese Art von Angriffen, die in der Regel auf Computer abzielt, kann auch auf Mobilgeräte und IoT . Die Technik wird häufig verwendet, um weitere .Angriffstechnik im lokalen Netz: ARP-Spoofing und -Poisoning – Seite 3 von 6. Andere Beispiele für Spoofing.Die ARP-Spoofing-Technik besteht im Wesentlichen darin, eine Sicherheitsanfälligkeit in Bezug auf das ARP-Protokolldesign auszunutzen und den ARP-Cache auf Hosts zu implementieren. Dazu wird ein bösartiges ARP-Paket an die anderen Geräte im lokalen Netz gesendet.

Damit können die Adressen übersetzt und die Geräte gefunden werden.Zu den verschiedenen Arten von Spoofing-Angriffen gehören Anruf-Spoofing, E-Mail-Spoofing, Website-Spoofing und IP-Spoofing.

ARP-Vergiftung/Spoofing: So erkennen und verhindern Sie es

Ein Angreifer kann so den . ARP-Spoofing, manchmal auch ARP-Poisoning genannt, tritt auf, wenn ein schädlicher Akteur gefälschte ARP-Nachrichten über ein lokales Netzwerk sendet. Geht es um Netzwerksicherheit, konzentrieren sich Administratoren vor allem auf Angriffe aus dem Internet. Wenn es einem Hacker gelingt, ARP-Spoofing oder ARP-Poisoning zu implementieren, .ARP Poisoning ist eine Art von Cyberangriff, der Schwachstellen im weit verbreiteten Adress Resolution Protocol (ARP) ausnutzt, um den Netzwerkdatenverkehr zu unterbrechen, umzuleiten oder . ARP-Spoofing und Man-in-the-Middle mit dem Raspberry Pi; Lösung: Netzwerk-Monitoring einrichten. Es existieren weder Mechanismen, um diese Angaben zu verschlüsseln, noch, um sie auf Korrektheit zu prüfen.Das ARP Spoofing, das im Folgenden vorgestellt wird, ist eine Angriffstechnik, die auf lokalen Festnetzen angewendet wird.

Angriffe auf TCP/IP (4)

Beim ARP-Spoofing sendet ein Angreifer ARP-Antwort Pakete an gewählte Netzwerkteilnehmer und verändert so deren ARP-Tabelle um jeglichen Netzwerkverkehr mitlesen und ggf.Daraus ergeben sich die beiden klassischen Angriffe auf ARP: ARP-Spoofing (auch ARP-Cache-Poisoning) sowie ARP-Cache-Flooding.ARP-Spoofing bezieht sich auf Man-in-the-Middle-Angriffe, die auf die ARP-Tabellen lokaler Netzwerke abzielen. Erweist sich das LAN als blinder Fleck in der Sicherheits-IT, haben Innentäter leichtes Spiel. Die Auflistung erhebt keinen Anspruch auf Vollständigkeit und beschäftigt sich hauptsächlich mit Angriffen in/über Netzwerke, lokale Angrife und . Als Man-in-the-Middle-Attack bezeichnet man ein Angriffsmuster im Internet, bei dem ein Angreifer ein von ihm kontrolliertes System physisch oder logisch zwischen dem System des Opfers und einer vom Opfer verwendeten Internetressource platziert.Bei einem ARP-Spoofing-Angriff sendet ein bösartiger Akteur verschleierte ARP-Nachrichten über ein lokales Netzwerk mit dem Ziel, seine eigene MAC-Adresse mit einer legitimen IP-Adresse zu verknüpfen. Dadurch kann der Angreifer . Die anderen Geräte im Netz gehen dann . Lesen Sie weiter und erfahren Sie mehr über Spoofing-Angriffe, die sieben häufigsten Arten von Spoofing-Angriffen und wie Sie sich davor schützen können. Präventionsmaßnahmen: Um solche Angriffe abzuwehren, sind eine sichere Verschlüsselung, ein robuster . Es ist im Grunde eine ARP-Tischvergiftung.Der Angriff, der dieses Protokoll ausnutzt, ARP-Spoofing oder ARP-Poisoning genannt, ermöglicht es einem Hacker, die im Netzwerk ausgetauschten Informationen für seinen eigenen Computer, sein Handy, seinen Server usw.Beim ARP-Spoofing werden ARP-Abfragen vorgetäuscht und die Zuordnung von IP-Adresse zu MAC-Adresse gefälscht, um den Datenverkehr umzuleiten.Verschlüsselung.Dabei manipuliert der Angreifer die ARP-Tabelle des Zielsystems.Beim ARP-Poisoning werden gefälschte MAC-Adressen an den Switch gesendet, damit dieser die gefälschten MAC-Adressen mit der IP-Adresse eines echten . Nicht nur per Ethernet, sondern auch im . Angreifer gibt sich als Router aus und probiert die . manipulieren zu können.

Beim Call-ID-Spoofing nehmen .Kurz gesagt wird das ARP-Protokoll verwendet, um IPv4-Adressen in MAC aufzulösen.

ARP Poisoning / Spoofing: So erkennen und verhindern Sie es

Auf der Ebene der Verbindungsschicht müssen jedoch . unbedingt erforderlich, einen Computer mit dem Router zu verbinden.Address Resolution Protocol (ARP) Poisoning ist ein Angriff, bei dem gefälschte ARP-Nachrichten über ein lokales Netzwerk gesendet werden.

ARP-Spoofing

Im lokalen Netzwerk (LAN) kommt das Address Resolution Protocol (ARP) zum Einsatz, um zu MAC-Adressen gehörende IP-Adressen aus einer Tabelle auszulesen.

7 Arten von Spoofing-Angriffen und wie Sie sie vermeiden können

Das Address Resolution Protocol (ARP) ist ein Netzwerkprotokoll, das zu einer Netzwerkadresse der Internetschicht die physische Adresse (Hardware-Adresse) der Netzzugangsschicht ermittelt und diese Zuordnung gegebenenfalls in den ARP-Tabellen der beteiligten Rechner hinterlegt. Ziel des Angreifers ist es, die Kommunikation zwischen Opfer . einem anderen Computer in einem seriösen Netzwerk, und es akzeptiert. An dieser Tatsache ändert auch ein Switch wenig: Durch ARP-Spoofing und -Poisoning lenkt der . Durch unsere präzisen und detaillierten Erklärungen wirst du Folgendes meistern:ARP mit anderen Tools zur Fehlersuche im Netzwerk verwenden. ARP-Spoofing ist ein Angriff, der nur dann möglich ist, wenn sich der Angreifer im lokalen Netzwerk befindet.

Was ist ARP-Spoofing und wie können Sie es verhindern?

ARP-Spoofing machen sich Kriminelle zunutze, wenn sie in einem lokalen Netzwerk (LAN) den Verkehr abhören, manipulieren oder umleiten möchten. Das Adressauflösungsprotokoll (ARP) ist ein Protokoll, mit dem die Netzwerkkommunikation ein bestimmtes Gerät im Netzwerk erreichen kann.

Arten von Angriffen: Rogue Access Points, ARP Spoofing, mDNS Spoofing, DNS Spoofing und IP Spoofing zählen zu den verschiedenen Techniken, mittels denen Cyberkriminelle Man-in-the-Middle-Angriffe durchführen.Das Ziel des Angriffs kann der gesamte Datenverkehr im lokalen Netzwerk oder nur ein bestimmter Host sein. Auch für die .

Was ist und wie vermeide ich ARP-Spoofing-Angriffe?

Der Zugriff zum Netzwerk ist über 802.1x regelbar, ARP-Spoofing kann durch IDS-Systeme im Netzwerk oder durch Überwachung der lokalen ARP-Caches erkannt werden.

Was ist ein Spoofing-Angriff? Erkennung und Prävention

- Indonesien: langschnabeligel wiederentdeckt, langschnabeligel wiederentdeckt

- Montero lyrics and tracklist – lil nas x montero

- Septumperforation nasenscheidewand op | septumperforation nasenscheidewand

- Vorgaben astra f2 – astra f2 bauwerke

- Portugal: emigrantes: total e por tipo e sexo – migração em portugal dados

- Fußball probetraining ausrüstung, probetraining fußball formular

- The human centipede streaming _ human centipede free stream

- Außenstelle der ausländerbehörde auf uni-campus: uni campus kaiserslautern landau