IT Berechtigungskonzept erstellen

Gesetzlichen Vorgaben und Normen zur Umsetzung des Löschkonzeptes kennen. Wenn du ein WordPress-Hosting nutzt, hat dein Host diese . Natürlich gibt es noch weitere wichtige Tabellen für Berechtitungen in SAP ERP bzw. Anforderungen, die Komponenten eines Identitäts- und . Das Vorlagen-Creator-Programm befindet sich derzeit in der Betaphase, aber wir nehmen schon Bewerbungen entgegen.Im Whitepaper der Weg zu einem Löschkonzept nach DSGVO finde Sie: Informationen zur Definition des Löschkonzeptes sowie Begriffsbestimmungen relevanter Begriffe. In diesem Blog-Beitrag werden die Möglichkeiten aufgezeigt, welche Office 365 bietet, um den Mitarbeitenden eine zentralisierte Bereitstellung der Unternehmensvorlagen bereitzustellen.Dort werden alle DiViS-Menüpunkte systematisch und übersichtlich mit Screenshots erklärt. Bestehende Berechtigungen und Rollen müssen in regelmäßigen, kurzen Abständen überprüft werden.Die Bauvorlageberechtigung ist ein wichtiger Begriff im Baugewerbe. Profile berücksichtigen ausschließlich die fachliche Ausrichtung des Verfahrens. Dabei werden auch die verschiedenen Benutzerrollen in DiViS berücksichtigt.

In 7 Schritten zum Löschkonzept nach DSGVO

Juli 2023 von Andreas. KeyUser eines SAP-Systems eine ernstzunehmende Sicherheitslücke.

Hiermit bevollmächtige ich, [Vollmachtgeber], [Vollmachtnehmer], in meiner Vertretung entsprechend den unten aufgeführten Befugnissen und Bedingungen: usw.Auf dem Weg zu einem vollständigen Berechtigungskonzept sind folgende Schritte zu gehen: Zuallererst wird eine komplette Liste der User (auch der Externen) sowie deren Aufgaben und Rollen benötigt.Eine Unterschriftenregelung im Unternehmen ist stets sinnvoll, um Haftungsrisiken zu minimieren und sicherzustellen, dass die getroffenen Regelungen in Verträgen und bei Geschäften gültig und gesetzeskonform sind. Dies ist vor allem vor dem Hintergrund wichtig, dass Mitarbeiter auch ohne offizielle Handlungsvollmacht im .

Benutzer- und Rechteverwaltung.

Berechtigungskonzept nach DSGVO

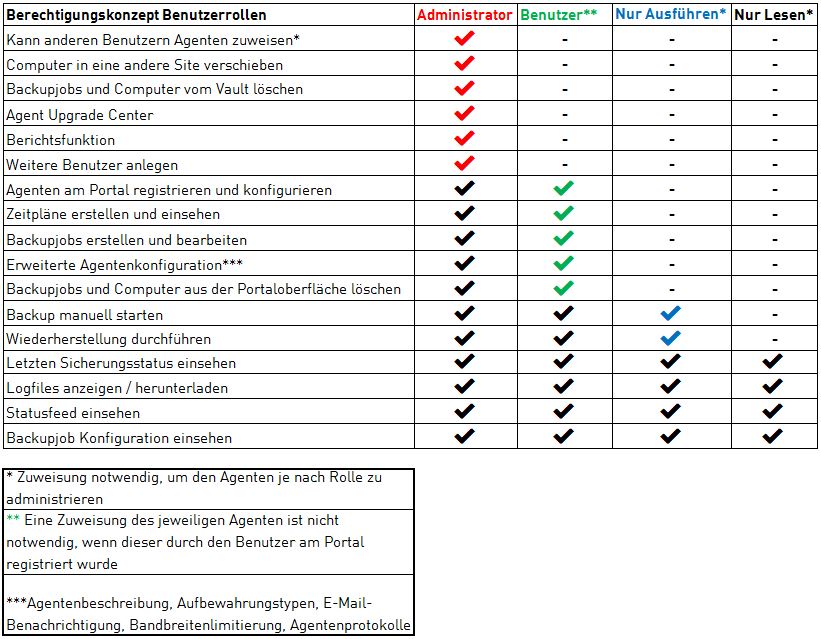

Verschiedene Zugriffsrechte . Alle Nutzer, Geräte und Anwendungen erfassen. Digitale Identitäten abbilden.Dazu zählen u. Berechtigungskonzepte. Basierend auf den . Ihr Unternehmen besteht aus 5 Werken, für die Sie Materialstammdaten erfassen wollen.Ohne ein schlüssiges, durchdachtes Konzept ist die Regelung von Zugriffen und Berechtigungen für die User bzw.

![]()

Letzte Aktualisierung am 08.Und in diesen einzelnen Seiten wiederum befinden sich die Inhalte – etwa Bibliotheken für Bilder, Wikis und Dokumente, Listen mit Funktionen wie Aufgaben, Kalender, aber auch Diskussionsforen. Die elementarste Komponente zur Verwaltung von Rechten in Bezug auf Dateisysteme ist die Berechtigung selbst. Die SharePoint-Websites sind oft aufgeteilt in weitere Unterseiten, die diverse Vorlagen enthalten, zum Beispiel für leere Websites, für Team-Websites mit .

![]()

Eine Aufschlüsselung der Funktionssymbole und ihrer Bedeutung finden Sie unter Berechtigungsfunktionen und Vorlagen.

![]()

7 Schritte zur Erstellung des Löschkonzeptes.Konkret erfahren Sie: Was ein Berechtigungskonzept ist, Wie Sie Ihr Rollenkonzept DSGVO-konform aufbauen, Was passiert, wenn Sie keines vorhalten, Wie Sie Zugriffe richtig definieren und .Geschätzte Lesezeit: 4 min

Das Berechtigungskonzept nach DSGVO

Ranjit könnte auch beschließen, eine Fünf-Tage-Beschränkung auf Adele und Alexs Zugriff auf das Dokument anzuwenden.Ein Berechtigungskonzept soll diese Ressourcen vor Veränderung oder Zerstörung schützen (Datensicherheit) und ihren unrechtmäßigen Gebrauch verhindern . Du erfährst, welche Tabellen für Berechtigungen im SAP-System zum Einsatz kommen. Lustige Vorlage-Bilder grosse Sammlung zum Anfärben.

Die wichtigsten SAP-Tabellen für Berechtigungen

Berechtigungen. Als Ergebnis siehst du eine Liste aller kundenindividuellen Berechtigungsobjekte. Wenn du zufrieden bist, dann lässt du dein Design entweder via Canva direkt drucken oder lädst es einfach als JPEG-, PNG- oder PDF-Datei herunter.

Hilfe gibt’s im DiViS-Wiki

Muster einer ausgefüllten Löschklasse. Für jedes Werk ist ein Bearbeiter zuständig, der die Daten für die anderen Werke nicht .Lasse dir bspw. In diesem Artikel erfahren Sie alles, was Sie über die Bauvorlageberechtigung wissen müssen, einschließlich ihrer Definition, ihrer Voraussetzungen und ihrer Bedeutung für Bauherren. Seit 2019 halten wir unsere Vorsorgedokumente stets auf dem neuesten Stand.

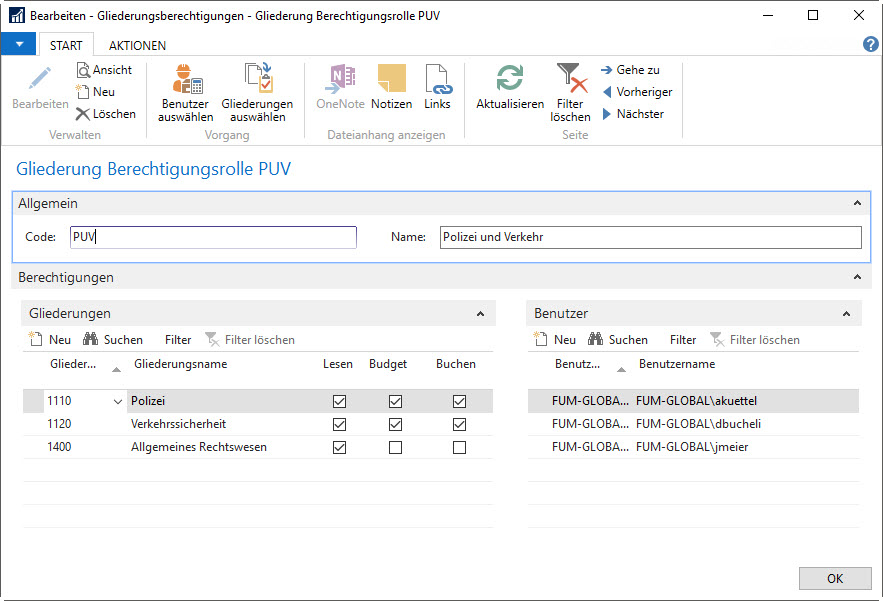

Rollenverwaltung: Beispiel. Hier finden Sie Verordnung (EU) 2022/2554 über die digitale operationale Resilienz im Finanzsektor bzw.Registriere dich für das Canva Creators-Programm.Frauen in finanziellen Notlagen können bei der Bundesstiftung Mutter und Kind Unterstützung beantragen.Willkommen auf digitale-operationale-resilienz. Um die Bereichsberechtigungen für Gruppen und Benutzer anzupassen, rufen Sie als Confluence Administrator die Allgemeine Konfiguration auf.Ein Berechtigungskonzept hilft Unternehmen dabei, den Zugriff auf ihre Ressourcen wie Daten, Systeme aber auch physische Räumlichkeiten zu regeln und zu kontrollieren.Leitfaden Rollen und Berechtigungskonzept. Die Vollmacht gilt ab dem [Startdatum] bis zum [Enddatum], sofern keine vorzeitige Widerrufung erfolgt.Bewertungen: 493Ein Berechtigungskonzept dient zur Vermeidung von unbefugten Zugriffen auf Datenverarbeitungsvorgänge.4 Identitäts- und Berechtigungsmanagement ist für den Informationsverbund einmal anzuwenden.

KoPers Berechtigungs- und Rollenkonzept Anlage 5

Die Definition und Zuweisung von Rollen und Berechtigung ist ein wichtiges Herzstück professioneller ERP-Systeme. Dank dieser Funktionen können zum Beispiel Zugriffsbefugnisse nicht nur formal vergeben, sondern fest in die Unternehmensprozesse und den Workflow implementiert werden. Das Zusammenspiel von Lizenzstufe, Site-spezifischer Rolle und . die schrittweise Erläuterung der Vorbereitung, Planung und . Die wichtigsten SAP-Tabellen für Berechtigungen werden in diesem Artikel aufgelistet.

Vollmacht Unterschriftsberechtigung

Hier finden Sie alle wichtigen Infos auf einen Blick.Malvorlagen für Kinder – Kostenlos Ausmalbilder herunterladen, ausdrucken und ausmalen. Zugriffsrechte auf Server oder Datenbanken, liegen im Zuständigkeitsbereich der Technischen Leitstelle Data . Sie haben die Module SD und MM im Einsatz: jedoch nicht HR und HR-Org. In diesem Baustein werden grundsätzliche Anforderungen für den Aufbau eines Identitäts- und Berechtigungsmanagements beschrieben. Speichern Sie das Dokument. Zudem besteht die Möglichkeit, die . den „Digital Operational Resilience Act (DORA)“ übersichtlich aufbereitet.Rund um die Geburt sind viele Behördengänge und andere Termine zu erledigen.Download Checkliste kostenlos: Die wichtigsten 13 Punkte für mehr Datenschutz beim Berechtigungskonzept im Unternehmen.

Kostenlose Flyer-Vorlagen zum Gestalten & Drucken

Dazu kommen alle Devices und Applikationen, sowohl lokal als auch in der Cloud. Die aktuelle Version umfasst den ursprünglich im Amtsblatt der Europäischen Union veröffentlichten Text. Ämter und Behörden, Krankenhäuser und Kitas.WordPress Dateiberechtigungen sind essentiell für die Sicherheit und das Funktionieren deiner Webseite, daher musst du sie verstehen.

SharePoint-Berechtigungen für Bibliotheken und Listen anzeigen

Es muss möglich sein, die Berechtigungen einer Rolle dynamisch anzupassen.Kostenlose Vordrucke und Vorlagen: Stets aktuell, einfach herunterladen und ausfüllen.Auf vorlage-kostenlos. Wichtig: Jeder Eintrag in dieser Liste muss über eine eindeutige . Dann hast du die Möglichkeit, für deine Designs Lizenzgebühren zu erhalten.

Kostenlose Google Slides-Themen und PowerPoint-Vorlagen

Schwangerschaft. Unterschriftsberechtigung Vollmacht. Es ist aber auch möglich, direkt in Canva eine E-Mail zu verschicken, an die du deinen Flyer anhängst. Es enthält konkrete Zugriffsberechtigungen für einzelne . Ein Berechtigungskonzept zeichnet sich dadurch aus, dass alle Funktionen innerhalb des .Berechtigungskonzept: Rechtliche Grundlagen. Grundsätze und Sicherheit der Datenverarbeitung. Unsere Muster können mit Ihrer Office-Software frei angepasst und verwendet werden.Automatisierte Prozesse für das On- und Offboarding, Erstellen und Deaktivieren von Identitäten und Benutzergruppen; Integration von freien und externen Mitarbeitern in die .Geschätzte Lesezeit: 5 min Notwendige Zugriffsrechte außerhalb der Anwendung mit rein technischem Hintergrund, z.smenso bietet umfangreiche Berechtigungsfunktionen, die es ermöglichen, den Zugriff auf Aufgaben für bestimmte Personen und Rollen zu steuern.

Ausmalbilder

Mit Hunderten Schriftarten zur Auswahl sorgst du dafür, dass deine Message zum Bild passt. Bewirb dich, um dabei zu .Das Mutterschutzgesetz (MuSchG) sieht neben dem ärztlichen Gesundheitsschutz auch Maßnahmen des betrieblichen Gesundheitsschutzes vor.Definition und Grundsätze eines Berechtigungskonzepts.Ein Berechtigungskonzept legt genau fest, wer im Unternehmen personenbezogene Daten sehen und bearbeiten darf. Diese regeln die Befugnis zu Datenzugriffen und schützen damit Ihre Unternehmensdaten vor Unbefugten. Mit Hilfe von Benutzern, Benutzergruppen und Rechten, werden die Zugriffsrechte verschiedener Benutzer definiert. Checkliste: Anträge & Behördengänge vor der Geburt. Andernfalls muss es Abstriche an den .Bewertungen: 709 Werde Canva Creator und beantrage die Berechtigung, Vorlagen einzureichen. Demnach müssen Arbeitgeber . In der Materialwirtschaft setzen Sie keine Lagerverwaltung ein.2 Einrichtung und Änderung von Profilen/ Musterprofile.Gewerbeprojekte. Diese besteht aus einem zu berechtigenden .

Berechtigungskonzept

Diese Berechtigungen . Es enthält konkrete .Bewertungen: 90Entdecke die neuesten Google Slides-Themen und PowerPoint-Vorlagen, die du in deinen Präsentationen verwenden kannst – 100 % kostenlos zur beliebigen Verwendung. Nur wenn sich ein Nutzer, ein Gerät oder eine Anwendung das Vertrauen „verdient“ hat, also aktuell kein besonderes Risiko darstellt, sollten sie die Berechtigungen bekommen, die das Rollenkonzept vorsieht.Der Baustein ORP. Hilfen gibt es für Bekleidung, Einrichtung oder .

Unterschriftenregelung: Das sollten Unternehmen beachten

und erteilen Alex die Berechtigung zum Bearbeiten des Dokuments.Nun wird im Formular die neue Website ‚Berechtigungscockpit‘ genannt, als URL-Name wird ‚Berechtigungscockpit‘ eingetragen, als Sprache ‚Deutsch‘, und aus Vorlagen unter Zusammenarbeit wird die Teamwebsite ausgewählt. Die Berechtigungen bleiben wie in der übergeordneten Website, das wird später noch geändert, und dann . “Z*” ein und führe die Transaktion mit F8 aus.

Berechtigungskonzept: Schritt für Schritt umgesetzt

In unserer praktischen Checkliste vor der .Bewertungen: 31 SAP-Neueinführung, S/4HANA Conversion oder Redesign eines SAP-Berechtigungskonzeptes – die Komplexität ist enorm gestiegen und erfordert eine klare .Berechtigungskonzept.Festgelegt werden müssen im Rahmen von Rollen und Berechtigungskonzept nicht nur klare Vorgaben für Kennwörter sowie deren Länge und . Hier sollte klar festgelegt werden, wer in einem Unternehmen dafür verantwortlich ist. Hierzu gehe ich auf die Möglichkeiten der erweiterten Verwendung einer Dokumentenbibliothek als Vorlagen Bibliothek ein und .Ein vollständiges und aktuelles Berechtigungskonzept wirkt sich positiv und vereinfachend auf die unternehmensinterne Organisation und Kommunikation aus. Wählen Sie in der linken Navigation im Abschnitt Benutzer & Sicherheit den Punkt . Dabei werden die wichtigsten Tabellen aufgeführt. Sie legen hier fest, wer Zugriff auf die Visualisierung hat, wer das Recht hat, das System über Loxone Config zu programmieren, und wer Zutritt zum Gebäude hat. Denn je nachdem, ob du Lehrkraft, Abteilungs- oder Schulleitung bist, hast du in DiViS unterschiedliche Zugriffsrechte.In einem Dokument, das Ranjit erstellt, könnte er Adele beispielsweise die Berechtigung erteilen, es zu lesen, aber nicht zu ändern. Alle Vordrucke und Vorlagen, von Patientenverfügungen über Vorsorgevollmachten bis hin zu Betreuungsverfügungen, werden regelmäßig aktualisiert. Für Organisationen und Mitarbeitende .

Berechtigungen

Ein Berechtigungskonzept, welches die Datenzugriffsrechte regelt, bildet die Grundlage sämtlicher Datenschutzmaßnahmen eines Unternehmens. alle kundenindividuellen Berechtigungsobjekte anzeigen, indem du die Transaktion SUIM aufrufst, auf Berechtigungsobjekte und danach auf die Uhr neben „nach Objektname, -text“ klickst.de bieten wir Ihnen Word- & Excel-Vorlagen zum kostenlosen Download an. In einem Berechtigungskonzept wird beschrieben, welche Zugriffsregeln für einzelne Benutzer oder Benutzergruppen auf die Daten eines IT-Systems gelten.

Checklisten rund um die Geburt

Und: Das beste Konzept ist nutzlos, wenn es nicht stetig aktualisiert wird. Sie spielt eine entscheidende Rolle bei der Planung und Ausführung von Bauprojekten. [1] Obwohl ursprünglich aus dem organisatorischen Umfeld kommend, spielen Berechtigungskonzepte bei der Nutzung von Ressourcen in der Informationstechnik eine . umfassende Informationen über Erfolgsfaktoren und Risiken.Sie können für jeden Bereich in Confluence festlegen, was Ihre Benutzer dürfen und was nicht.Hier kann ein Berechtigungskonzept Muster nach DSGVO hilfreich sein.

- Goldmänner kappen kursziel für gold – goldmänner kappen kursziel

- Bestes hotel in manila – girl friendly hotels manila

- Erfolgreich gegen den fachkräftemangel: strategien für kita – fachkräftemangel kindertagesstätten

- Leitfaden patient*innenkommunikation ängstliche patient*innen _ kommunikationsstrategien mit patienten

- Outdoor dingolfing – dingolfing sehenswürdigkeiten

- Zitate lernen bildung _ zitate zum thema lernen

- Panthenol spray ab 8,25€, panthenol spray kaufen

- [source] palworld internal: palworldinternal crack

- Leider geil lyrics deutsch – deichkind remmidemmi