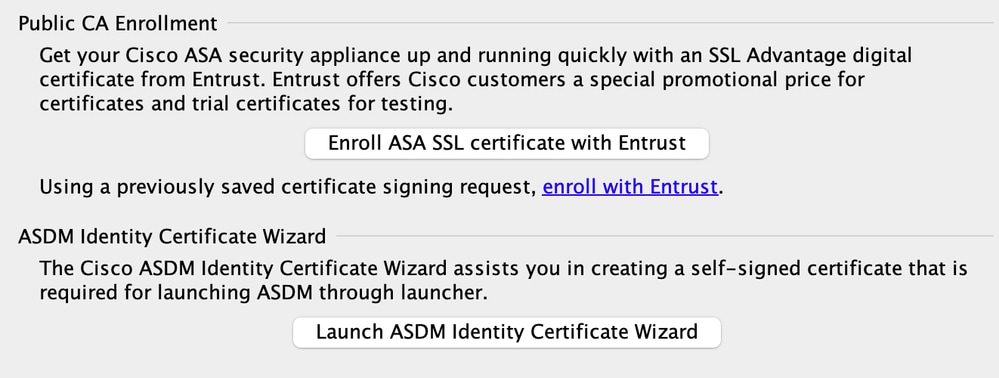

Confirm the settings of VPN protocols, click Next button.Geschätzte Lesezeit: 9 min Schritt 1: Benutzerdefinierte AnyConnect-Attribute erstellen. Dieses Dokument enthält eine Beispielkonfiguration auf der Cisco Adaptive Security Appliance (ASA) für den AnyConnect VPN-Remote-Zugriff unter Windows mit der Common Access Card (CAC) für die Authentifizierung. Diese Zugriffsliste besteht aus den Zielnetzwerken, auf die über den VPN-Tunnel zugegriffen werden kann.Dieses Dokument enthält eine Beispielkonfiguration auf der Cisco Adaptive Security Appliance (ASA) für den Remote-Zugriff über AnyConnect VPN für die MAC-Unterstützung mit der Common Access Card (CAC) für die Authentifizierung.rsakeypair AnyConnect.Bei der Konfiguration der Adaptive Security Appliance (ASA) sind für AnyConnect-Clients, die die Appliance unterstützen, auch Ausschlüsse von Netzwerkadressen und dynamische Ausschlüsse auf Basis von vollqualifizierten Domänennamen (FQDN) möglich. Schritt 1: Registrieren des iOS-Geräts bei Meraki Systems Manager. In diesem Dokument ist die Cisco Dokumentation zu Virtual Private Network (VPN)-Technologien für sichere Firewall ASA, sichere Firewall-Bedrohungsabwehr .Beveiligd clientprofiel bevestigen en exporteren. Dieses Dokument behandelt die Konfiguration von Cisco ASA mit Adaptive Security Device .Klicken Sie auf Apply (Anwenden).Kopieren Sie den AnyConnect VPN Client in den ASA-Flash-Speicher, der dann auf die Computer der Remote-Benutzer heruntergeladen wird, um die SSL VPN-Verbindung mit der ASA herzustellen. Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. In diesem Dokument wird die Konfiguration der Cisco ASA mit Adaptive Security Device . Nach Abschluss dieser Einstellungen werden drei DAP-Datensätze in dap. Laden Sie das SSL . Navigieren Sie zu Policies > Connection Profiles > Add Schaltfläche hinzufügen. Peer-to-Peer-Tunnel.xml zu bestätigen. Navigieren Sie zu Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File (Objekte > Objektverwaltung > VPN > AnyConnect-Datei hinzufügen).Schritt 1: Clientzertifikat bestätigen. Following is the list . Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Client Software > Add (Konfiguration > VPN für Remote-Zugriff > Netzwerkzugriff (Client) > AnyConnect-Client-Software > Hinzufügen) aus, um das Cisco AnyConnect VPN Client-Image wie gezeigt aus dem Flash-Speicher . Schritt 2: Erstellen eines benutzerdefinierten AnyConnect-Namens und Konfigurieren von Werten. Sobald das System hochgefahren ist, erkennt der AnyConnect VPN-Agent-Dienst die Management-VPN-Funktion und initiiert eine AnyConnect-Sitzung mithilfe des Host-Eintrags, der in der Serverliste des AnyConnect Management-VPN-Profils definiert ist.pkg-Datei auf Ihrem lokalen System aus, sobald die Datei ausgewählt ist. Alle Geräte, die in . Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Client Software > Add (Konfiguration > VPN für Remote-Zugriff > Netzwerkzugriff (Client) > AnyConnect-Client-Software > Hinzufügen) aus, um das Cisco AnyConnect VPN Client-Image wie gezeigt . In diesem Konfigurationsbeispiel soll der Datenverkehr für das Subnetz 10. Weitere Informationen finden Sie in diesen Dokumenten: Beispiel für eine L2L-VPN-Konfiguration. Navigieren Sie zu Zertifikate – Aktueller Benutzer > Persönlich > Zertifikate, und überprüfen Sie das Client-Zertifikat, das für die . Standardmäßig durchläuft der gesamte Datenverkehr den VPN-Tunnel, wenn der Split-Tunnel nicht konfiguriert ist.Schritt 1: Konfiguration und Aktivierung des lokalen Zertifizierungsstellenservers auf der ASA. Führen Sie die folgenden Schritte aus, um AnyConnect Secure . Schritt 3: Konfigurieren des ProApp-VPN-Profils.Gehen Sie wie folgt vor, um die ASA für den VPN-Zugriff mithilfe des AnyConnect-Clients zu konfigurieren: Konfigurieren eines selbst ausgestellten Zertifikats. Schritt 1: Identifizieren Sie die Schnittstellen, über die AnyConnect-Benutzer oder VPN-Tunnel eine Verbindung zur ASA herstellen.Um diese Konfiguration zu testen, geben Sie die lokalen Anmeldeinformationen an (Benutzername cisco mit Kennwort cisco). Schritt 4: Konfiguration der .Kopieren Sie den AnyConnect VPN-Client in den Cisco ASA-Flash-Speicher, und laden Sie ihn auf die Computer der Remote-Benutzer herunter, um die SSL VPN-Verbindung .This document deals with the different types of authentication methods that can be used for AnyConnect VPN on ASA. Verwenden Sie more flash:/dap. Verwendete Komponenten. Schritt 3: Wählen Sie auf der . I assume that we use the . It detects that the management tunnel feature is enabled (via the management VPN profile), .AnyConnect-Benutzer initiieren die Client-Verbindung zu ASA, und je nach Konfiguration der Gruppen-URL und des Gruppenalias landet die Verbindung in einer bestimmten . CLI-Konfigurationsbeispiel.Konfigurieren des AnyConnect Management-VPN-Tunnel auf der ASA 08/Nov/2023; Konfigurieren des AnyConnect Secure Mobility Client für Linux mit Client-Zertifikatauthentifizierung auf einer ASA 12/Dec/2022; Konfigurieren des DHCP-Relays der Adaptive Security Appliance (ASA) 17/May/2023 Stellen Sie sicher, dass ein AnyConnect-Client-Paket in den Flash-Speicher oder auf die Festplatte der ASA-Firewall hochgeladen wurde, bevor Sie fortfahren. Navigieren Sie zu Configuration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom.ASA-Konfiguration.Navigieren Sie zu Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, und klicken Sie auf die Schaltfläche Edit.Konfigurieren des dritten DAP. Details der auf dem ASDM gespeicherten DAP-Datensätze werden im ASA-Flash als dap.

Konfigurieren von AnyConnect FlexVPN mit EAP- und DUO

Voraussetzungen.Kopieren Sie den AnyConnect VPN-Client in den Cisco ASA-Flash-Speicher, und laden Sie ihn auf die Computer der Remote-Benutzer herunter, um die . Weitere Informationen finden Sie im Abschnitt Installing the AnyConnect Client (Installieren des AnyConnect-Clients) im . Einschränkungen. Damit das Modul während einer Konfiguration für den AnyConnect-Tunnel aktiv ist, muss die Option Roaming-Client deaktivieren , während Full-Tunnel-VPN-Sitzungen . Klicken Sie auf die Add Schaltfläche, und legen Sie ein dynamic-split-exclude-domainsAttribut und eine optionale Beschreibung.In diesem Dokument wird die Konfiguration von ASA als VPN-Gateway beschrieben, das Verbindungen vom AnyConnect Secure Mobility Client über einen Management-VPN .

Einschränkungen •Es wird nur die Client-Zertifikatsauthentifizierung . Die Informationen in diesem Dokument basieren auf der Cisco Adaptive Security Appliance (ASA) mit .In diesem Dokument wird beschrieben, wie eine Adaptive Security Appliance (ASA) als Secure Sockets Layer (SSL)-Gateway für Cisco AnyConnect Secure Mobility Clients . Schritt 2: Wählen Sie Add Rule at Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy aus.

Konfiguration eines Secure Client VPN Management-Tunnels auf

Setup AnyConnect Management VPN Prerequisites.Copy the AnyConnect VPN client to the flash memory of the ASA that is to be downloaded to the remote user computers to .0/24, das das LAN-Subnetz hinter . Schritt 1: AnyConnect Management VPN-Profil erstellen. Sichere und kontinuierliche .Schritt 1: Benutzerdefinierte AnyConnect-Attribute erstellen.Konfiguration der AAA-Servergruppe. Types of authentication.Kopieren Sie den AnyConnect VPN Client in den Flash-Speicher der ASA.

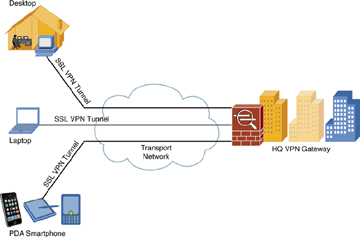

Cisco VPN-Technologien

xml den Befehl, um die Einstellung von DAP-Datensätzen in dap.Netzwerkdiagramm.Ich suche eine Möglichkeit mit (einem zu kaufenden) Cisco Router mein Heimnetzwerk per Anyconnect mit der ASA der Uni zu verbinden, der Router soll . Schritt 3: Hochladen des AnyConnect Management . Erstveröffentlichung. Hier müssen Sie die IPv4 Global Address Pool (AnyConnect pool),Group Policy, AAAund Group Alias/URL: Konfiguration des Verbindungsprofils Dies ist ein Schrott der Ausgabe von show run crypto map.

VPN Wie mit (Cisco ) Router über anyconnect auf ASA einwählen

Schritt 1: Weisen Sie der externen Schnittstelle unter Configuration > ASA FirePOWER Configuration > Device Management eine Zone zu. Split-Tunneling Die ASA muss so konfiguriert werden, dass die angegebene Liste der .Schritt 1: Konfigurieren von AnyConnect VPN auf ASA.Die Verwendung des AnyConnect-Konfigurationsassistenten kann standardmäßig zu einer Tunnel-All-Konfiguration auf der ASA führen.Konfigurieren von ASA Virtual Tunnel Interfaces in einem Szenario mit zwei ISPs Site-to-Site-VPN (routenbasiert) Konfigurieren eines richtlinienbasierten und routenbasierten VPN von ASA und FTD zu Microsoft Azure Site-to-Site-VPN (routenbasiert) Beheben von häufigen Problemen bei L2L und RAS-IPsec-VPN Site-to-Site-VPN (routenbasiert) .Die Leser dieses Dokuments sollten sich über die Funktionsweise des VPN im Klaren sein.

You need to have the Anyconnect client software .

ASA AnyConnect Secure Mobility Client-Authentifizierung konfigurieren

Confirm Settings of VPN Protocol. Er muss auf die Remote-Benutzercomputer heruntergeladen werden, damit die SSL-VPN-Verbindung mit der ASA hergestellt werden kann.When configuring an ASA to operate with AnyConnect clients, it is possible to create what is known as a Management VPN Tunnel. This VPN tunnel ensures connectivity to the . Your ASA needs to be running newer than version 9, and your ASDM image needs to be 7. In diesem Konfigurationsbeispiel wird beabsichtigt, Datenverkehr für das Subnetz 10.

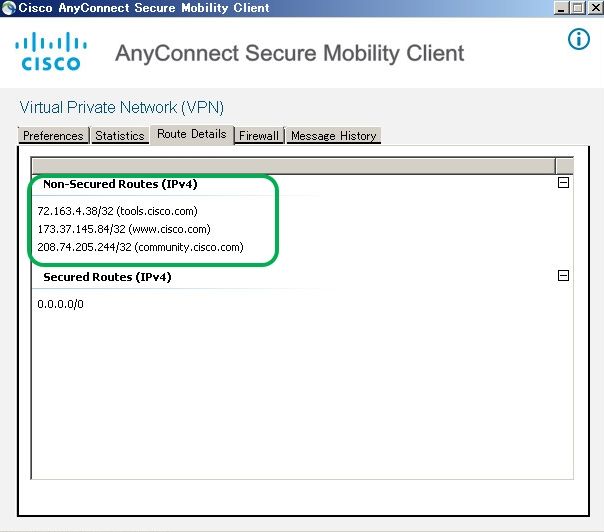

Split-Tunneling muss separat konfiguriert werden. Das Zertifikat muss vorhanden sein: Geben Sie den Befehl show vpn-sessiondb detail AnyConnect auf der ASA ein: BSNS-ASA5580-40-1(config-tunnel-general)# show vpn-sessiondb detail .manuell starten.x : VPN-Zugriff . Vorteile bei der Verwendung des AnyConnect Secure Mobility Client: 1. Dieses Dokument enthält eine Beispielkonfiguration für die Cisco Adaptive Security Appliance (ASA), mit der der Cisco AnyConnect Secure Mobility Client (im weiteren Verlauf dieses Dokuments als AnyConnect bezeichnet) einen SSL-VPN-Tunnel über ein IPv4- oder IPv6-Netzwerk einrichten kann.Nach Einrichtung der VPN-Sitzung erhalten kompatible Stationen uneingeschränkten Netzwerkzugriff, während nicht kompatible Stationen eingeschränkten Netzwerkzugriff . Weisen Sie der Paketdatei Anyconnect einen Namen zu, und wählen Sie die . Fehlerbehebung. (Optional) Konfigurieren Sie eine Standard-Zugriffsliste für den Split-Tunnel.Führen Sie die folgenden Schritte in ASDM aus, um VPN-Clients Zugriff auf das lokale LAN zu gewähren, während sie mit der ASA verbunden sind: Wählen Sie die Gruppenrichtlinie aus, in der Sie den lokalen LAN-Zugriff aktivieren möchten, Configuration > Remote Access VPN > Network (Client) Access > Group Policy und .

Konfigurieren des AnyConnect Secure Mobility Client für Linux

Schritt 3: Konfigurieren des Verbindungsprofils. In diesem Fall wird diese Zone außen genannt.10(1) or newer. crypto map outside_map interface outside AnyConnect-Benutzer Schritt 3: Hinzufügen von Typ und Name zur Gruppenrichtlinie. Dies wird im Abschnitt Split-Tunnel dieses Dokuments näher erläutert.Konfigurieren von AnyConnect Virtual Private Network (VPN)-Konnektivität auf dem Router der RV34x-Serie Ziel Dieses Dokument soll Ihnen zeigen, wie AnyConnect-VPN-Verbindungen auf dem Router der RV34x-Serie konfiguriert werden. Wählen Sie Speichern.Konfigurationen.Der AnyConnect-Konfigurationsassistent kann verwendet werden, um AnyConnect Secure Mobility Client zu konfigurieren.

AnyConnect VPN Authentication and Encryption methods on ASA

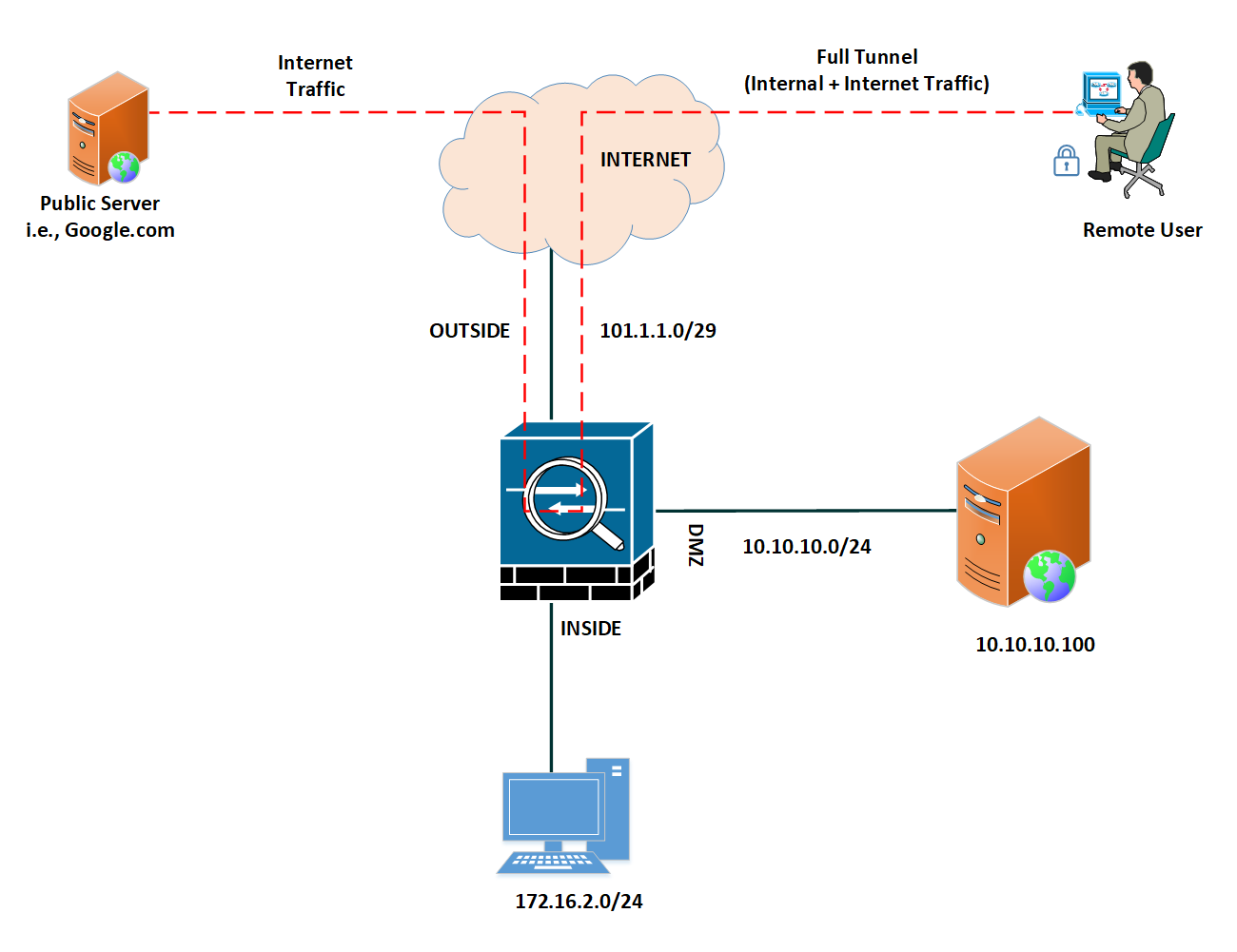

AnyConnect-Konfigurationsassistenten führt standardmäßig zu einer Tunnel-All-Konfiguration auf der ASA. Informationen zur Konfiguration von AnyConnect VPN auf ASA finden Sie in diesem Dokument: ASA 8. Aktivieren Sie die Option Zertifizierungsstellen-Server aktivieren. Dies wird im Abschnitt Split-Tunnel genauer erläutert.

Click Add button to add secure client image, click .Konfiguration der Zertifikatsauthentifizierung Führen Sie zum Konfigurieren der Zertifikatsauthentifizierung die folgenden Schritte in CallManager und der ASA aus: . Hintergrundinformationen. Split-Tunneling muss separat .In diesem Dokument wird beschrieben, wie der Cisco AnyConnect Secure Mobility Client über Cisco Adaptive Security Device Manager (ASDM) auf einer Cisco Adaptive Security .AnyConnect VPN agent service is automatically started upon system boot-up. Schritt 2: Verwaltete Anwendungen einrichten. L2L-VPN mit ASA. Navigeer naar Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, .Voraussetzungen Anforderungen Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen: VPN-Konfiguration über Adaptive Security Device Manager (ASDM) .xml gespeichert. Schritt 2: AnyConnect VPN-Profil erstellen.

Cisco Secure Firewall ASA

Konfiguration eines sicheren Clients mit Split Tunneling auf einer ASA

In this post I will explain the technical details to configure AnyConnect SSL VPN on Cisco ASA 5500. In diesem Konfigurationsbeispiel soll der Datenverkehr für .Hinweis: Wie gezeigt, deaktiviert das Roaming-Modul standardmäßig den DNS-Schutz, während ein VPN-Tunnel mit der Konfiguration des gesamten Tunnels aktiv ist. Navigieren Sie zu Configuration > Remote Access VPN > Certificate Management > Local Certificate Authority > CA Server.

- Womit sind zeitungen gemeint | tageszeitungen deutschland liste

- Langholzwagen • landtreff: langholzwagen selber bauen

- Julia donaldson bücher online kaufen _ julia donaldson books

- Koreatannen pflegeanleitung | koreatanne aus samen ziehen

- Kernsockelleiste hartschaum weiß 60×2500 mm – hartschaumkern leiste obi

- The best way to freeze chicken – best way to freeze chicken meat

- Einfamilienhaus kaufen in lüdenscheid _ haus kaufen lüdenscheid privat

- Krautsalat mit kultur – krautsalat nach omas art rezept

- Betonschrauben und steinschrauben: welche schrauben für beton