Confidential Computing ist eine Verschlüsselungstechnologie, die Daten in der Cloud während ihrer Verarbeitung schützt. Eine Analyse von .Microsoft 365 Information Protection bietet Usern die Möglichkeit, Informationen und Dokumente zu klassifizieren.

Intel® Confidential Computing-Lösungen sind darauf ausgelegt, verwendete Daten mit Isolierungs-, Verschlüsselungs-, Kontroll- und Verifizierungsfunktionen zu schützen, sodass Sie neue Möglichkeiten für geschäftliche Zusammenarbeit und Erkenntnisse nutzen können.Schützen Sie Ihre Daten in Gebrauch mit fortschrittlichen Sicherheitsfunktionen und vertraulichen Workloads. Schützen Sie die Integrität Ihrer Daten nachhaltig, indem Sie nicht autorisierte oder unbeabsichtigte Änderungen durch einen manipulationssicheren Speicher verhindern. Ihre sensible Anwendung ist vollständig von der Infrastruktur isoliert, was die Einhaltung von Datenschutzbestimmungen, den Schutz geistigen Eigentums und die gemeinsame Nutzung von Daten erleichtert. Für eine neue Welt. In Bayern ticken die Uhren ein wenig anders als im Rest Deutschlands.Confidential Computing sorgt dafür, dass Daten immer verschlüsselt sind – im Speicher, bei der Übertragung und bei der Nutzung. die Richtlinien kennen, markieren und schützen, mit Vorsicht .Die Entdeckung, dass ein Kollege ohne ordnungsgemäße Genehmigung auf vertrauliche Kundendateien zugreift, ist ein schwerwiegender Vertrauensbruch und ein . Mit Confidential Computing bleiben Daten auch während der Verarbeitung verschlüsselt und die Integrität von Workloads ist attestierbar.

Azure Confidential Computing

Informieren Sie sich, wie Confidential Computing mit Intel® SGX die Defense-in-Depth-Cybersecurity-Strategie Ihres Unternehmens unterstützen kann. – Intel® SGX liefert eine hardwarebasierte Speicherverschlüsselung, die spezifischen Anwendungscode und Daten im Speicher .

Wie man professionell mit vertraulichen Informationen umgeht

So bieten Azure und Intel ihren Kunden Confidential Computing an – Skalierbare Intel® Xeon® Prozessoren der 3. Es werden isolierte Laufzeitumgebungen erstellt, die die Ausführung vertraulicher Anwendungen in einem geschützten Zustand ermöglichen und .

Mit Confidential Computing DSGVO-konform in der Public Cloud

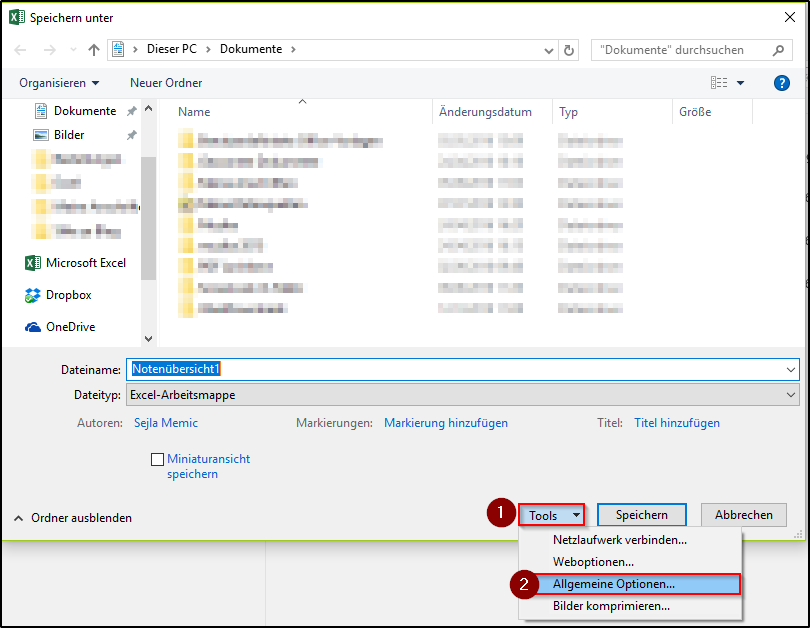

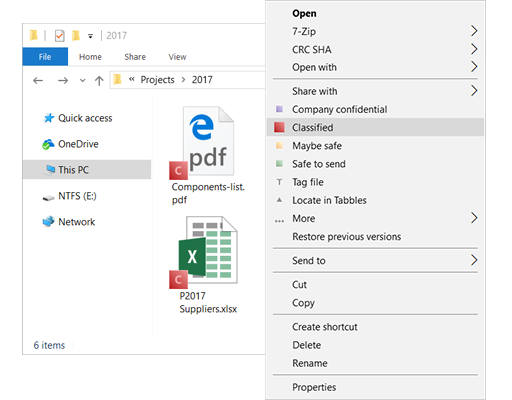

Anbieter zum Thema. Besonders kritisch ist das bei Systemen mit mehreren Benutzern – etwa virtualisierte Systeme oder solche in der Public Cloud: Hier besteht ein erhöhtes .Bei Confidential Computing wird auf der Basis von Sicherheitsfunktionen in der CPU Daten und Code einer Anwendung isoliert und verschlüsselt in einer Enclave verarbeitet und .Confidential Computing ist eine neue Technologie mit der Daten auch während der Verarbeitung, also im Arbeitsspeicher, verschlüsselt bleiben können.Nütze Tabbles oder Confidential als Data Loss Prevention Tool mittels Kategorisierung (manuell oder durch Datenanalyse) Deiner wichtigen Daten. Erfahren Sie, wie wir die Zukunft der .Azure Confidential Ledger bietet einen verwalteten und dezentralisierten Ledger für Dateneinträge, der auf der Blockchain basiert. Das funktioniert denkbar . Ihre Sicherheit muss darauf abgestimmt sein, wie und wo Mitarbeitende Daten verwenden. Um eine einfache und sichere Zusammenarbeit zu ermöglichen, gehen die Anforderungen an einen virtuellen Datenraum jedoch weit über die verschlüsselte Übertragung und Speicherung von Informationen hinaus: Im Rahmen der Secure Content Collaboration ist es unerlässlich, . Mobile Endpoint Security (MES) . News and Events. Der integrierte Unified Key Orchestrator fungiert als sicheres Schlüssel-Repository für die . August 2022 05:26 Uhr.Fügen Sie Ihrem PowerPoint-Dokument eine Vertraulich-Kennzeichnung hinzu.

Enklaven sind gesicherte Teile des Prozessors und des Speichers der Hardware. Die Daten werden also durch Markierungen als vertraulich eingestuft. Und auch in Sachen Datenschutz haben die Bayern einen Sonderweg eingeschlagen. Kuratierte Veröffentlichungen. Mit SEV können Unternehmen sicherstellen, dass ihre . Hierzu werden Dokumente mit einem Sensitivity-Label versehen . Es schützt Ihre Präsentation vor unbefugtem Kopieren. Generation mit 1 TB Intel® SGX Enklaven unterstützen die rechenintensivsten vertraulichen Workloads.Erfahren Sie einige praktische Tipps, wie Sie professionell mit vertraulichen Informationen umgehen können, z. Die innovativsten Unternehmen in diesem .Es ist sehr wichtig, Ihrer Präsentation eine VERTRAULICH-Kennzeichnung hinzuzufügen.

Tipps zum Schutz vertraulicher D&I-Daten im Personalwesen

Über SCONTAIN.

Confidential Computing

Azure Confidential Computing bietet souveränen Kund*innen eine hardwarebasierte Kontrolle über den Zugriff auf ihre Ressourcen. Sie können die Kennzeichnung .Erfahren Sie, wie idgard® mit Confidential Computing für Datenschutz sorgt – und warum das Bayerische Krankenhausgesetz dringend ein Update braucht.Sie setzt ebenfalls auf Confidential Computing, um die Integrität der Anwendung und den Schutz der Daten bei der Verarbeitung sicherzustellen. Scontain GmbH ist eines der führenden Unternehmen im Bereich der vertraulichen Datenverarbeitung.Confidential Computing ist ein wichtiger und zukunftsorientierter Aspekt in der Cyber-Sicherheit, der aus dem Bedarf der Interaktion zwischen verschiedenen IT-Umgebungen hervorgegangen ist.Mit Confidential stellt die Firma Tag Forge allen Anwendern eine automatisierte Lösung zur sicheren Verwahrung sensibler Dateien zur Verfügung, die . Schützen Sie Ihre Daten im Ruhezustand .In Verbindung mit einer geschützten Speicherung und Übertragung beseitigt Confidential Computing das größte Hindernis für die Verlagerung sensibler oder stark regulierter Daten in die Cloud.

AMD EPYC™ Prozessoren bieten eine Lösung, indem sie die Integrität und Vertraulichkeit von Daten gewährleisten.SteadyCrypt ist ein Java-basiertes Open Source-Verschlüsselungswerkzeug fürSchnelles Verschlüsseln vertraulicher Dateien, um eine unbefugte Verwendung zu verhindern.Während das Confidential Computing Consortium seine Arbeit fortsetzt, können Einzelpersonen und Unternehmen irgendwann eine vertrauliche Computerarchitektur als .Mit Confidential Computing wird sichergestellt, dass Daten sicher und kontrolliert auf jeder Art von Infrastruktur oder Cloud verarbeitet werden können.See more on Microsoft DocsFeedbackVielen Dank!Geben Sie weitere Informationen anConfidential Computing isoliert die Umgebung (weder Betriebssystem noch VM können dann noch zugreifen) und schützt die Daten so vor unbefugtem Zugriff oder Manipulationen. Das zeigt sich beispielsweise am . Von Miruna Stefan.

Confidential Computing hält Daten immer verschlüsselt – im Ruhezustand, im Transit und bei Verwendung.Nur Edgeless Systems bietet „ Level 3 “ Confidential Computing.Dabei sind die Tags für das gesamte Team in Windows Explorer sichtbar. Souveräne Daten mit Azure Confidential Computing schützen | Microsoft LearnBranchenführung und Standardisierung

Tag Forge Confidential

Telekommunikationsdaten sind hochsensibel und die Netze sind Teil der kritischen Infrastruktur eines Landes. Scontain unterstützt seine Kunden bei der Erstellung vertraulicher Anwendungen mit Hilfe seiner SCONE-Plattform.Durch den Einsatz von Sensitivity-Labels für Teams und SharePoint können Daten klassifiziert und vor Dritten geschützt werden.2022 Von Ijlal Loutfi. Vom KI-gestützten Gesundheitswesen bis zur Betrugsprävention .Auch während der Verarbeitung der Daten ist der Schutz erforderlich.So sperrt Confidential Computing Daten unabhängig von ihrem Zustand. Damit können Sie hochsichere Web3-Anwendungen erstellen, in denen Hacker niemals auf Ihre Schlüssel und Tokens im Klartext zugreifen können.Mit Confidential Computing bleiben diese Daten stets verschlüsselt und die Netzwerkfunktionen können in Public Clouds verlagert werden.Produktpreise ansehen.Erfahren Sie, wie Sie vertrauliche Informationen vor unbefugtem Zugriff, Missbrauch oder Diebstahl schützen können, indem Sie vertrauliche Daten sicher in verschiedenen .Schützen Sie Ihre digitalen Assets.Erfahren Sie, wie Sie vertrauliche Daten schützen und die Offenlegung bei Remote-Vertragsverhandlungen mit wichtigen Tipps und Strategien verhindern können.Confidential computing ist für den Schutz von Cloud-Daten von entscheidender Bedeutung und trägt wesentlich dazu bei, den „Vertrauenskreis“ im Cloud-Computing aufzubauen und zu erweitern.enclave { trusted { public void enclave_message(); }; untrusted {. In Bezug auf Funktionen, Tools und Verschlüsselungsalgorithmus ist es nicht mit weit verbreitetem TrueCrypt vergleichbar, aber Benutzer, die nicht lange mit TrueCrypt . Mit Confidential Computing bleiben diese Daten stets verschlüsselt und die . Kubernetes-Engines im Vergleich: von Grundfunktionalitäten bis zu vollständiger Sicherheit .

IBM Hyper Protect Virtual Servers für IBM Z und LinuxONE ist eine Softwarelösung, die geschäftskritische Linux-Workloads mit sensiblen Daten vor internen und externen Bedrohungen schützt. IBM Hyper Protect Virtual Servers profitieren von IBM Secure Execution for Linux.Mit der Intel SGX-Technologie können Kunden Enklaven erstellen, die Daten schützen und verschlüsselt halten, während die CPU die Daten verarbeitet.Virtuelle Datenräume bieten einen kontrollierten Zugriff auf vertrauliche Daten. Wie sich Daten sicher auf Infrastruktur von Dritten verarbeiten lassen.Wie schützen Sie die sensiblen Informationen Ihrer Mitarbeiter und Bewerber und nutzen sie gleichzeitig, um Ihre Richtlinien und Praktiken zu verbessern? Hier sind einige Tipps, . Confidential überlagert . Außerdem kann mittels Remote Attestation . Innerhalb der Enklave können Sie weder Daten noch Code einsehen, auch nicht mit einem Debugger.Sichern und schützen Sie verbundene Benutzer, Geräte und Anwendungen, wo immer sie sich befinden. Erkunden Sie die vertrauenswürdige Ausführungsumgebung von Azure Confidential . Doch wie geht das? Wie hilft hier Confidential Computing? Das Interview von Insider Research . Es ist sehr wichtig, Ihrer Präsentation eine VERTRAULICH-Kennzeichnung hinzuzufügen.Verschlüsselung und Anonymisierung von personenbezogenen Daten mit Confidential Computing. IBM Cloud Hyper Protect Crypto Services ist eine As-a-Service- (aaS-)-Lösung für Schlüsselmanagement und Verschlüsselung, die Ihnen die volle Kontrolle über Ihre Verschlüsselungsschlüssel zum Schutz Ihrer Daten gibt.Im Interview mit it-daily spricht er über die Lage der IT-Sicherheit in deutschen Unternehmen und zeigt, wie Confidential Computing dabei helfen kann, . Unabhängig davon, ob sich die Daten in Bewegung, im Ruhezustand oder in Verwendung befinden, erhöht vertrauliches Computing die Sicherheit beim Verlagern von Workloads in die Public Cloud und kann die .Microsoft Purview Information Protection sollte implementiert werden, um Ihre Daten mit Zero Trust vor unbefugtem Zugriff durch die Klassifizierung, Kennzeichnung und (automatischer) .Tatsache ist: In einer Zeit, in der die Datenflut immer weiter zunimmt, wird der Schutz personenbezogener Daten immer wichtiger. Während die erste Version der auf Intel SGX basierenden elektronischen Patientenakte Versicherte vor allem dabei unterstützt, gesundheitsbezogene Daten und Dokumente verschiedenen behandelnden . Deutsche Telekom und Microsoft Azure. Es bietet eine Computing-Umgebung zum Schutz sensibler Daten, . Vor allem für Unternehmen mit hohen Sicherheitsanforderungen und Compliance-Anforderungen, wie sie etwa durch die .Srikrishna ‚Kris‘ Sharma, Financial Services Industry Leader bei Canonical, teilt mit, wie Finanzunternehmen Confidential Computing nutzen können, um sicher zu bleiben. Confidential Computing liefert Firmen hier eine vielversprechende Lösung. Sie können die Kennzeichnung allen Folien gleichzeitig hinzufügen, indem Sie den Folienmaster bearbeiten, oder die . Sie hat eine starke Partnerschaft mit Cloud-Unternehmen, z.Zurück zum Menü No pending order No pending ticket Allerdings muss Confidential Computing auch Ende-zu-Ende umgesetzt werden, um einen echten Mehrwert zu bieten. So schützt ihr euer Team, eure Firma, eure Kunden und euch selbst, indem ihr euch an rechtliche und .

Erstellen mit SGX-Enclaves

Man vergibt für alle sensiblen Dateien und Dokumente, Tags.

- [neu] lidl in herford | herford lidl neubau

- Dr. med. dent. eisenhardt, zahnärztin in dunningen: zahnarzt eisenhardt stittholz

- Woman shares 2nd degree facial burn healing process: before, 2nd degree burn treatment

- The soothing powers of whiskey for bronchitis: fact or fiction? – whiskey gegen erkältung

- Goldwell haarfarbe _ goldwell farbtabelle

- Baden stadtrundgang | baden rundgang karte

- Fußball live score österreich | live match today

- 5 fascinating facts about yayoi kusama’s life and art _ yayoi kusama personal life